I cyberattacchi verso l’IoT crescono a livello globale

Nei primi due mesi del 2023 è stato registrato, rispetto alla media dell’intero 2022, un aumento del 41% di attacchi settimanali ai dispositivi di IoT (Internet of Things). Check Point Research (CPR), la divisione Threat Intelligence di Check Point Software, evidenzia di seguito il drastico aumento dei cyberattacchi nei confronti dei dispositivi IoT

https://youtu.be/hJm5MWE-obA

Sommario

L’aumento dell’utilizzo dei dispositivi IoT ha reso questi dispositivi sempre più vulnerabili ai cyberattacchi, con i criminali informatici che cercano di sfruttare le diverse vulnerabilità. La digital transformation in vari settori, come l’istruzione e la sanità, durante la pandemia, ha contribuito a creare vulnerabilità nei sistemi, poiché spesso avviene senza tener conto delle misure di sicurezza necessarie. I criminali informatici sfruttano la vulnerabilità dei dispositivi IoT, che spesso non sono adeguatamente protetti. Ad esempio, i dispositivi come videocamere e stampanti possono consentire l’accesso diretto e una violazione della privacy, offrendo ai criminali informatici diversi potenziali punti di accesso.

Secondo una ricerca condotta da Check Point Research, nei primi due mesi del 2023, quasi ogni settimana, una media del 54% delle organizzazioni è stato oggetto di tentativi di attacco, con quasi 60 attacchi settimanali rivolti ai dispositivi IoT, che equivale al 41% in più rispetto all’intero 2022 e più del triplo del numero di attacchi del 2021.

Sempre più attacchi europei contro i dispositivi IoT

L’Internet delle Cose (IoT) è diventato una parte integrante della vita quotidiana, con sempre più persone che utilizzano dispositivi IoT in tutto il mondo. Tuttavia, questo utilizzo crescente ha portato ad un aumento significativo degli attacchi cibernetici contro questi dispositivi, sfruttando le loro vulnerabilità.

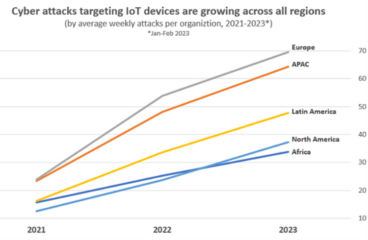

Secondo la ricerca di Check Point Research, questo trend è stato osservato in tutte le regioni del mondo. In particolare, l’Europa è quella che attualmente subisce il maggior numero di attacchi a dispositivi IoT, con una media di quasi 70 attacchi per organizzazione a settimana. Segue l’APAC (Asia Pacifica) con 64, l’America Latina con 48, il Nord America con 37 (area con l’aumento maggiore dal 2022, pari al 58%) e l’Africa con 34 attacchi settimanali.

L’aumento degli attacchi contro il settore dell’Education/Research

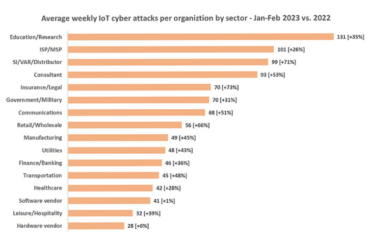

La ricerca di Check Point Research ha rivelato anche che il settore Education/Research sta subendo un aumento senza precedenti degli attacchi IoT, con 131 attacchi settimanali per organizzazione. Questo è più del doppio della media globale e rappresenta un impressionante aumento del 35% rispetto all’anno precedente.

Le scuole sono considerate dei “soft target” dai criminali informatici, poiché contengono una grande quantità di dati personali e sono estremamente vulnerabili. Inoltre, il passaggio alla DAD e la successiva introduzione di numerosi dispositivi IoT non protetti ha ampliato in modo significativo la superficie di attacco per i cybercriminali.

Le principali tipologie di attacchi sui dispositivi IoT

Secondo la ricerca, gli injection attack sono la tipologia principale di attacchi sui dispositivi IoT. In particolare, la Command Injection è una grave vulnerabilità frequentemente sfruttata nei dispositivi IoT. Gli hacker possono iniettare comandi nel programma, sfruttando i permessi dell’applicazione in questione.

Gli scanner di vulnerabilità sono un altro strumento ampiamente utilizzato per identificare e sfruttare i punti deboli delle applicazioni Web e delle API. Sebbene questi strumenti possano essere utilizzati legittimamente, i criminali li impiegano anche per scopi fraudolenti.

Come proteggersi dagli attacchi IoT

Check Point Research ha fornito alcune soluzioni per migliorare la sicurezza dell’IoT, come:

- Acquisto di dispositivi IoT da brand affidabili che prioritizzano la sicurezza, implementando misure già all’interno dei device prima della loro distribuzione sul mercato.

- Adozione di policy aziendali che prevedano la creazione di password complesse e l’utilizzo dell’autenticazione a più fattori (MFA), quando possibile.

- Continuo aggiornamento del software dei dispositivi e monitoraggio della loro salute.

- Adozione dell’approccio Zero-Trust per tutti i profili di accesso agli asset.

- Separazione delle reti per IT e IoT, quando possibile.

Per ulteriori articoli sulle scoperte, i report e le ricerche condotte da Check Point Research leggere qui.